Los ciberdelincuentes pueden utilizar una gran cantidad de técnicas y herramientas para llevar a cabo sus ciberataques pudiendo incluso a utilizar herramientas creadas por los hackers éticos.

El hacking ético consiste en encontrar vulnerabilidades o fallas de seguridad dentro de un sistema; así lo que les diferenciaría de los hackers no éticos es la autorización del propietario del sistema. En este sentido, podemos diferenciar, a grandes rasgos, los tres tipos de hackers que serían el hacker ético, o de sombreo blanco, el hacker intermedio, o sombrero gris, y el hacker no ético o sombrero negro.

El primero, el sombrero blanco, tiene autorización del titular del sistema para acceder a él y buscar vulnerabilidades; el segundo, el sombrero gris no tiene autorización, pero no utiliza las vulnerabilidades en su beneficio, sino que ofrece su descubrimiento al titular del sistema a cambio de un precio, ya sea contratándole para continuar investigando vulnerabilidades, o bien pagándole por ese trabajo. El último, el sombrero negro, accede sin autorización y se beneficia de esas vulnerabilidades atacándolas.

Conociendo esta diferencia, nos centraremos en el hacker ético, el cual suele estar contratado por el titular del sistema para evitar catástrofes cibernéticas como robo de información. Estos realizan «tests de penetración» o «pentest» para comprobar la efectividad de los sistemas de seguridad. Existen muchas formas de atacar a un sistema, a través de sus puertos de seguridad (cortafuegos, antivirus, …), elementos de acoplamiento (puertos, conmutadores o routers), servicios webs, equipos de telecomunicaciones, aplicaciones web, instalaciones de infraestructura, e incluso a través de conexiones inalámbricas como son el bluetooth o el wifi, por eso es muy importante evitar conectarse a redes wifi públicas.

Para atacar estos componentes se valen de herramientas que suelen desarrollar ellos mismos y que suben a la red para su descarga directa y gratuita, lo que puede ser un problema si lo utiliza algún sombrero negro. Estas herramientas pueden ser whois, robtex, Netcraft, TinEye, Google Hacking, Shodan, Foca, Metagoofil, creepy, harvester, haveibeenpwned o dnsdumpster. También utilizan herramientas Open Source Intelligence (OSINT) como osrframework o Maltego.

Esta fase es la primera fase del «pentest» llamada «footprinting«, donde recolectan toda la información posible del objetivo. La segunda fase se llama «fingerprinting» y consiste en interaccionar con el sistema objetivo utilizando otras herramientas. Finalmente, entrarían en la tercera fase, que sería el acceso al sistema, donde existen otras herramientas distintas.

Pues bien, centrándonos en la primera fase o «footprinting», encontramos entre las herramientas utilizadas las Offensive Security Tools (OST) que son aplicaciones de software, bibliotecas y exploits. Estas herramientas OST se publican en la red por sus desarrolladores con código abierto para proporcionar un exploit de prueba de nuevas vulnerabilidades.

La controversia radica en su publicación y su acceso por todos, ya que unos la defienden, para ayudar a aprender y preparar los sistemas y redes para futuros ataques, y otros la rechazan, porque pueden caer en manos de los hackers no éticos que quieren atacar los sistemas para beneficiarse, además que facilita la ocultación de huellas del atacante.

En un informe publicado en octubre de 2020 por Paul Litvak, analista de malware e ingeniero de Intezer Labs, titulado «The OST map: mapping the use of Open-Source Offensive Security Libraries in malware» y presentado en la Conferencia de Seguridad Virus Bulletin, muestra un mapa donde se relacionan los proyectos de código abierto OST y los actores de amenazas, para así evaluar la influencia de las herramientas de seguridad ofensivas, especialmente las OST, en los ataques realizados por ciberdelincuentes.

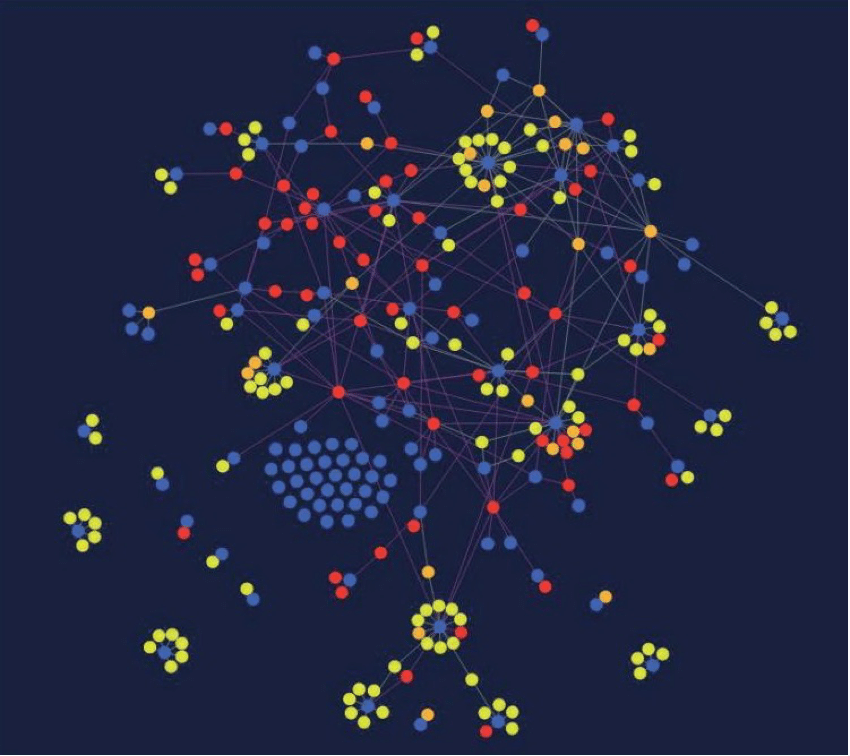

Para este mapa, se utilizaron 80 proyectos de una base de datos de cientos de actores de amenazas reportados en los últimos años, a los que se le añadieron 29 herramientas basadas en secuencias de comandos. En la siguiente imagen podemos ver el mapa donde los puntos azules son los proyectos de código abierto, los amarillos son los actores de amenazas de bajo perfil, los naranjas son amenazas sofisticadas y conocidas, y en rojo, están los grupos patrocinados por el gobierno.

Con este mapa, Paul Litvak consigue agrupar aquellas herramientas que son más utilizadas por los actores de amenazas, teniendo un gran uso las bibliotecas Memory Injection y las RATs. Una breve definición de estos conceptos sería la siguiente:

Bibliotecas Memory Injection. Las bibliotecas o DLL son archivos que contienen códigos y datos que pueden usar varios programas al mismo tiempo. Por ejemplo, para poder imprimir por la impresora necesitamos que haya un programa en el ordenador que mande las instrucciones, dicho programa contiene el controlador del dispositivo, que es considerado una biblioteca. Cuando hablamos de que la biblioteca es Memory Injection es porque no carga desde el disco duro, sino desde una memoria, por ejemplo, un pen drive.

RAT o Remote Administration Tool o Remote Access Trojan o Remote Access Tool. Consiste en un troyano de acceso remoto, un malware que controla un sistema a través de una conexión remota en red. Cuando hablamos de RAT estamos hablando de una actividad delictiva, ya que el acceso remoto legal se llama Remote Administration Software.

Del primer grupo, la herramienta más utilizada es la llamada ReflectiveDLLInjection, seguida de MemoryModule. Del segundo, las más utilizadas son Empire, Powersploit y Quasar. Tras revisar todas las herramientas utilizadas por los delincuentes, el informe ofrece la opción de convertir estos códigos abiertos para que no puedan ser utilizados por aquéllos.