El reportero especial de la ONU sobre la situación de los derechos humanos en Myanmar, Tom Andrews, emitió ayer (22/02/2022) un informe al Consejo de Derechos Humanos de la ONU que identifica a los Estados, incluidos dos miembros permanentes del Consejo de Seguridad, que han suministrado armas utilizadas contra civiles desde el golpe militar de Myanmar.

El experto independiente ha hecho un llamamiento a las naciones exportadoras de armas para que suspendan de inmediato sus ventas de armas y ha instado a que se convoque una sesión de emergencia del Consejo de Seguridad para debatir y votar una resolución con el fin de, como mínimo, prohibir las transferencias de armas que se sabe que el ejército de Myanmar usa para atacar y matar a civiles en Myanmar.

“Debería ser indiscutible que las armas utilizadas para matar civiles ya no deben transferirse a Myanmar. Estas transferencias realmente conmocionan la conciencia”, dijo Andrews. “ Detener los crímenes atroces de la junta comienza bloqueando su acceso a las armas. Cuanto más se demore el mundo, más personas inocentes, incluidos niños, morirán en Myanmar”.

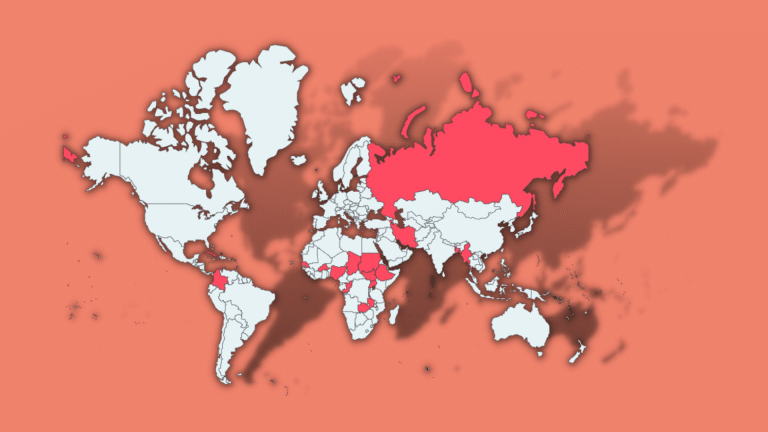

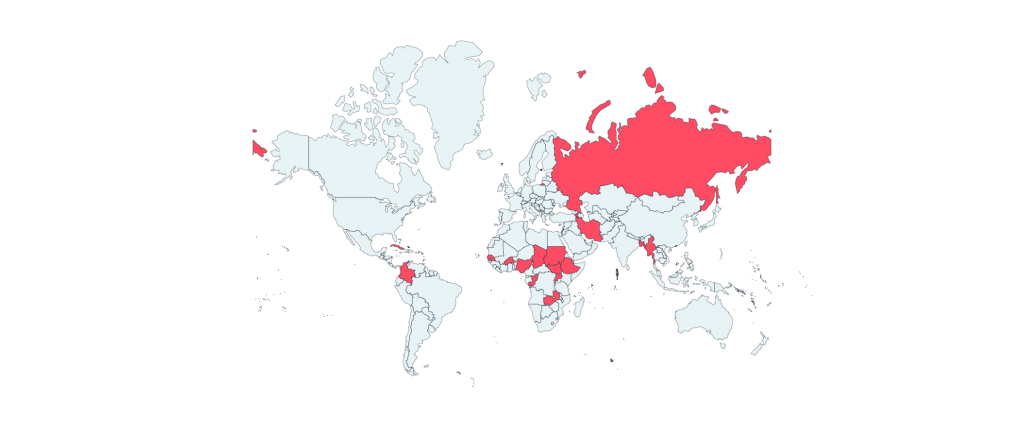

El Reportero Especial identificó a China, Rusia y Serbia como Estados miembros que, desde el golpe, han estado suministrando a la junta armas que luego son utilizadas para atacar a civiles.

“El pueblo de Myanmar está implorando a la ONU que actúe”, dijo. «Se merecen un voto a favor o en contra de una resolución del Consejo de Seguridad que detenga la venta de armas que se utilizan para matarlos. Demasiadas familias se encuentran en el punto de mira de las armas de guerra que suministran los Estados miembros. Esto debe terminar.»

El informe, titulado Habilitación de atrocidades: transferencias de armas de los Estados miembros de la ONU al ejército de Myanmar, también nombra a los Estados que han autorizado la transferencia de armas desde 2018, cuando se documentaron ampliamente los crímenes atroces del ejército de Myanmar contra la minoría étnica rohingya y se convocó una misión de investigación de la ONU por un embargo de armas inmediato. El informe incluye los tipos y las cantidades de armas que se han transferido al ejército de Myanmar.

“A pesar de la evidencia de que los crímenes atroces de la junta militar se cometieron con impunidad desde que lanzaron un golpe el año pasado, los miembros del Consejo de Seguridad de la ONU, Rusia y China, continúan proporcionando a la junta militar de Myanmar numerosos aviones de combate, vehículos blindados y, en el caso de Rusia, la promesa de nuevas armas. Durante este mismo período, Serbia autorizó la exportación de cohetes y artillería al ejército de Myanmar.

En junio pasado, la Asamblea General aprobó una resolución en la que pedía a los Estados miembros que impidieran el flujo de armas hacia Myanmar. “Esto fue bien recibido por el pueblo de Myanmar, las organizaciones de la sociedad civil y los grupos internacionales de defensa de los derechos humanos”, dijo Andrews. “Sin embargo, el hecho de que la resolución no haya tenido un impacto perceptible en la crisis y la capacidad de la junta para lanzar ataques contra civiles ha provocado ira y desesperación.

“Es imperativo que los Estados miembros y el Consejo de Seguridad actúen con urgencia para detener la venta de armas a la junta militar. Las vidas humanas y la credibilidad del Consejo de Seguridad están en juego.

“Si bien ni un solo miembro del Consejo de Seguridad votó en contra de la resolución de la Asamblea General, el Consejo de Seguridad no ha considerado, y mucho menos votado, una resolución que podría hacer que la resolución sea vinculante para los Estados miembros.

“Hago un llamado a los Estados miembros del Consejo de Seguridad de la ONU que están consternados por el asesinato de civiles en Myanmar para que presenten una resolución para detenerlo. La transparencia importa. El Consejo de Seguridad debería considerar, como mínimo, una resolución para prohibir las armas que utiliza el ejército de Myanmar para matar a personas inocentes”.

El informe también pide una acción coordinada por parte de los Estados miembros para cortar el acceso de la junta a los ingresos, tal como lo está haciendo el pueblo de Myanmar a través de boicots generalizados a los bienes relacionados con el ejército.

“Sin legitimidad y contra una amplia oposición entre el pueblo de Myanmar, la junta militar opera como si fuera una potencia militar hostil. Por lo tanto, la fuerza militar es su único medio para intentar ejercer el control”, dijo Andrews.

“Si bien los líderes de la junta lo perciben como una fortaleza, este gran ejército también es una vulnerabilidad, ya que requiere recursos significativos para equipar y mantener. Si se reducen los ingresos necesarios para mantener ese ejército, disminuirá la capacidad de la junta para atacar y aterrorizar al pueblo de Myanmar”.