Juego de Tronos trasciende la ficción para consolidarse como una herramienta clave de alfabetización geopolítica informal en el siglo XXI. En este artículo, Artiom Vnebraci Popa, alumno del Máster Profesional de Analista Estratégico y Prospectivo de LISA Institute, analiza la épica de Poniente. Su estudio revela cómo esta obra redefine el imaginario político global y las complejas dinámicas del poder contemporáneo.

El papel de Juego de Tronos (junto a La Casa del Dragón y el próximo Caballero de los Siete Reinos) como fenómeno cultural audiovisual constituye un singular caso de cómo la épica narrativa ha reconstituido el imaginario político colectivo-global.

Desde sus primeros libros y sobre todo primeras emisiones, la obra de George R.R. Martin presentó escenarios desde prismas multi-políticos donde se revelaban tensiones geopolíticas y estratégicas entre actores ficticios que servían como metalenguaje para comprender las dinámicas geopolíticas de nuestro mundo.

De esta forma, esta obra cataliza la alfabetización geopolítica informal. Consiste en un proceso donde espectadores sin formación analítica comienzan a identificar patrones del poder global (aunque sea a nivel superficial).

Este tipo de «educación» incidental ha generado el efecto de transferencia narrativa. Bajo este marco, el discurso de Poniente se aplica a eventos como el choque de civilizaciones, la guerra comercial o el ascenso de líderes populistas.

➡️ Te puede interesar: Game Awards 2025: geopolítica y espectáculo por los videojuegos

A su vez, la estructura transmedia de este fenómeno televisivo amplificó su impacto. Videojuegos, juegos de mesa, foros de debate y comunidades on-line crearon ecosistemas sociales donde se practicaba de forma regular el análisis y el pensamiento geopolítico aplicado. Esto acabó por demostrar que el supuesto «entretenimiento» masivo es una vertiente extraordinaria para un tipo de pedagogía analítica gamificada.

Juego de Tronos ante el medievalismo y la diversidad de Westeros

Los Siete Reinos (ubicados en el continente Westeros) modelan un análisis interesante sobre la formación premoderna de los estados plurinacionales. En este continente, distintas naciones con valores culturales e ideológicos diferenciados (norteños, dornienses, Hijos del Hierro, etc.), coexisten bajo un modelo institucional frágil heredado de los Targaryen (una familia conquistadora proveniente de otro continente que unificó tales reinos tiempo atrás).

Westeros tiene raíces reales en la Europa feudal medieval (donde un rey teóricamente gobernaba todo, pero cada noble controlaba sus tierras con ejércitos propios y gran autonomía).

De la misma forma que en la Edad Media, el linaje, el ejército y las alianzas estratégicas determinaban el poder fáctico. Este pesaba más que las supuestas legalidades o decretos del monarca. George R.R. Martin construye un mundo donde las relaciones entre los diferentes actores son anárquicas. En él explora las tensiones entre centralización imperial y autonomía regional. Su obra muestra cómo el proyecto de estado plurinacional requiere equilibrio constante entre unidad y diversidad.

El posterior derrocamiento y colapso de la dinastía Targaryen demostró la realidad de las precarias fisuras de estos estados. Estos se sostenían única y exclusivamente por el carisma personalista y la fuerza militar. Por ejemplo, la rebelión de Balon Greyjoy personifica el nacionalismo secesionista basado en una identidad cultural distintiva (el Dios Ahogado).

Mientras tanto, la persistente resiliencia e independencia histórica dorniense muestra cómo regiones con identidad propia negocian o rechazan su lugar dentro de estructuras «mayores». Finalmente, el Norte, con su particularismo moral, ilustra los desafíos de la lealtad dual en estados compuestos.

➡️ Te puede interesar: La geopolítica de la vainilla de Madagascar: entre el oro negro y la pobreza extrema

La serie demuestra como la construcción de una identidad hegemónica y compartida con relación al Trono de Hierro puede condenar el proyecto plurinacional. La incapacidad de integración orgánica de culturas diferenciadas lleva a que, ante una crisis centralizada, los conflictos no resueltos resurjan de forma eventual. Tal lección sobre los límites del poder coercitivo para sostener estados diversos resulta profundamente relevante en nuestra era de resurgimiento nacionalista.

La necesidad de la estrategia política y el juego de cortes

El tema base de Juego de Tronos esla praxis y la importanciade la estrategia, la psicología política y el juego de cortes. El maquiavelismo narrativo que separa la ética y la estrategia es regularmente recordado por la máxima de que «sobreviven quienes internalizan que el gobernante debe aprender a no ser bueno e ingenuo».

Cersei Lannister es el prototipo psicológico del príncipe maquiavélico. Aplica efectivamente (hasta un punto) la máxima de que es mejor ser temida que amada. Tal frialdad se diferencia de la cosmovisión de Tyrion Lannister (su hermano). Él combina la astucia con el conocimiento, demostrando cómo el intelectual puede operar en la arena política sin perder efectividad.

Sin embargo, ninguna estrategia de corte política puede existir sin una comprensión fundamental de la psicología humana y social. La serie aplica consistentemente los principios de Sun Tzu, mostrando que la inteligencia, el engaño y la comprensión de la mente del enemigo son superiores a la fuerza bruta. La victoria de Tyrion en la Batalla del Aguasnegras o las campañas de Tywin Lannister son ejemplos de atacar la moral del rival, ganando batallas antes de librarlas.

Pero es Petyr Baelish la personificación absoluta de un maestro político de máscaras y mentiras, y del uso de las operaciones psicológicas y propaganda sutil. Su amplificador discurso sobre el caos («el caos es una escalera«), resume cómo la manipulación de las percepciones, los deseos y los miedos de los demás es el arma más estratégica, permitiéndole antagonizar Casas sin que se sepa que el causante de tales conflictos es el mismo.

Así, el simbólico duelo entre Varys (el antagonista de Petyr) y Baelish representa la cúspide de esta dinámica. Su confrontación responde al choque entre dos filosofías del poder. Baelish emplea la psicología política para crear situaciones de caos y escalar individualmente, usando las instituciones que le proporciona la Corona para la ambición personal.

➡️ Te puede interesar: De las rutas imperiales al siglo XXI: la geopolítica del té

Varys (aunque igualmente maquiavélico en sus métodos), utiliza la estrategia política con un fin opuesto: crear orden y estabilidad para el «Reino» (una visión casi hobbesiana). Esta dicotomía revela que el juego de cortes es el campo de batalla definitivo donde las estrategias políticas y la comprensión de la psicología humana deciden quién se sienta en el trono y quién es olvidado.

Por último, la saga deconstruye la visión «romántica» del poder, ya que muestra que su ejercicio más real y visceral hunde su raíz en la transgresión sistemática de normas sociales, en la crueldad y en un pragmatismo de corte amoral. En este mundo o en estas esferas, la virtud suele considerarse más una desventaja que una fortaleza.

Economía de los Siete Reinos: la importancia de los recursos, las rutas comerciales y la guerra financiera en Juego de Tronos

Como en la realidad, tras tanto politiqueo territorial e ideológico entre múltiples Casas y actores de Westeros se esconde el poder económico. La saga representa cómo el comercio, las finanzas, las redes informales y los recursos constituyen el ecosistema material del poder.

La posición de la Casa Lannister como potencia económica basada en la minería aurífera establece un paralelo con Estados rentistas modernos. Esto muestra tanto las ventajas de la capacidad fiscal como las vulnerabilidades de la dependencia de recursos.

Asimismo, la lucha por el control del comercio con las Ciudades Libres constituye una lección sobre geoeconomía: quien domina las rutas comerciales y el financiamiento externo tiene ventaja estratégica.

El Banco de Hierro de Braavos es considerado un actor por derecho propio, ya que juega e influye con la política de las Casas de Westeros e influye en el desenlace de las guerras mediante el crédito (un sutil eco de los mercados de bonos en conflictos históricos o de cómo funciona el FMI en la arena global contemporánea).

Por otro lado, Juego de Tronos hace un importante hincapié en la economía de guerra, al demostrar que la victoria militar necesita de una base económica planificada y flexible. Incluso explora fenómenos económicos avanzados como la inflación (cuando la Corona imprime deuda excesiva) o las sanciones económicas (el bloqueo comercial a Desembarco del Rey).

Esto demuestra cómo la saga presenta una visión materialista de la historia donde las condiciones económicas y de infraestructura bio-geológica conforman un ecosistema determinante para el desarrollo de las dinámicas geopolíticas.

El Gorrión Supremo: teología y ascenso del fundamentalismo

El ascenso del Gorrión Supremo y su brazo armado es otra representación interesante de las dinámicas entre la religión y el poder oficialista. La relación entre la Fe y la Corona demuestra cómo los vacíos de legitimidad institucional pueden llenarse por doctrinas religiosas. Estas organizaciones ofrecen orden en tiempos complejos.

En la saga, la Guerra de los Cinco Reyes desestabiliza las estructuras tradicionales de autoridad. Esto crea condiciones óptimas para el surgimiento de fundamentalismos que prometen restaurar la virtud perdida. Así, el auge de este grupo responde a patrones históricos reconocibles. Son actores oportunistas que crecen gracias al descontento popular ante la corrupción de la élite. Su performativa austeridad constituye una crítica implícita a la decadencia de la nobleza. Además, resalta su profunda desconexión con el pueblo.

Cabe remarcar también la inteligencia sociopolítica del Gorrión Supremo. Él comprendió que el verdadero poder requiere tanto control institucional como hegemonía cultural. Por su parte, Cersei ilustra el clásico error de subestimar a los actores religiosos al aliarse con este grupo. No comprendió que este sector puede superar y consumir al poder secular que aparentemente sirve.

Estos últimos tratan en temporalidades teológicas mucho más dilatadas y largas. No dependen de los personalismos ni de las gestiones cortoplacistas que marcan a la Corona. Esto les permite generar cambios graduales en las instituciones oficiales. Un ejemplo claro es la influencia del cristianismo en el Imperio Romano.

Tecnología, asesinato dirigido y poder asimétrico

La dimensión tecnológica y técnica en Juego de Tronos define cómo las innovaciones tanto emergentes como disruptivas pueden reconfigurar las influencias de los diferenciados actores en el poder. Los dragones son la personificación del arma de destrucción masiva por antonomasia (básicamente la bomba nuclear), creando una brecha de operatividad casi inalcanzable.

➡️ Te puede interesar: ¿Qué es la diplomacia de la cerveza?

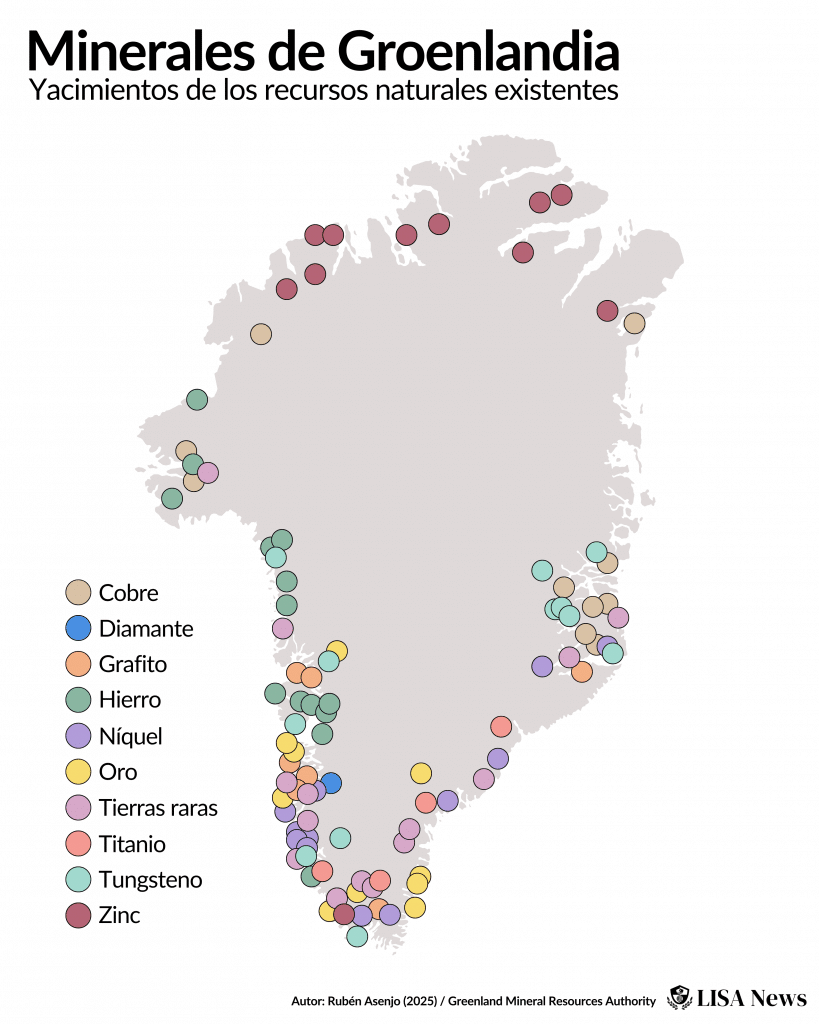

Paralelamente, el vidriagón (obsidiana) constata la importancia de los recursos estratégicos, desencadenando una carrera por controlar su suministro (similar a la dependencia moderna de tierras raras o hidrocarburos).

Así, frente a este poder disuasivo y convencional, surgen actores que operan desde las sombras. El ejemplo más claro son los Hombres Sin Rostro que encarnan el poder asimétrico de los actores no estatales.

Su filosofía «posidentitaria», su constante adaptación a múltiples entornos y su disponibilidad para cualquier contrato de asesinato en cualquier situación, convierten el negocio de la muerte en un equilibrador geopolítico. Esto demuestra que incluso los dirigentes más poderosos pueden ser vulnerables a actores menores que operan fuera de las estructuras político-morales tradicionales.

Complementando este ecosistema de poder no oficialista, los mercenarios en Juego de Tronos representan la privatización de la violencia. Desde la profesionalizada Compañía Dorada (que funciona como una corporación militar transnacional con una ética contractual), hasta los oportunistas Segundos Hijos, estas facciones formulan la guerra en un servicio para el mejor postor.

Su presencia ilustra las consecuencias de mercantilizar la seguridad: permite a actores sin amplio apoyo mantenerse en el poder, pero crea una vulnerabilidad estratégica fundamental cuando la lealtad se rige por el beneficio y no por convicción.

Conclusión y los límites de la geopolítica: ecología, alteridad y Orientalismo

La saga de George R.R. Martin trasciende el simple drama política y explora temáticas como factores ambientales extremos y la constitución del «Otro». Por ejemplo, el caso de la Guardia de la Noche es una caracterización directa de la clásica paradoja de seguridad: una institución que usa todos sus recursos para la protección de todo el Reino, pero es sistemáticamente ridiculizada e ignorada por el mismo Reino.

Esta Guardia se encuentra situada en el Muro que separa Westeros de las Tierras más allá del muro. De esta forma, el Muro no es solo una infraestructura defensiva, sino una frontera civilizatoria y psicosocial que refleja las tensiones actuales con relación al cambio climático y la migración.

Esta narrativa se ancla de forma directa con la modalidad de la «otredad«. Los Caminantes Blancos personifican la alteridad radical, una fuerza impersonal de la naturaleza o del mundo que consigue cohesionar a la sociedad de Westeros bajo el mismo objetivo. La Guardia de la Noche, en su rol de agencia fronteriza medieval, no solo protege sino que produce de forma activa la categoría de lo “salvaje”, mostrando cómo las fronteras generan las mismas alteridades que aparentemente solo delimitan. El Muro, diseñado para proteger, también aísla y ciega, creando un «otro» al norte mientras da una falsa seguridad al sur.

➡️ Te puede interesar: La geopolítica de los animales: conflictos fronterizos y diplomacia verde

De forma paralela, la representación de otros continentes en la saga como Essos revela una dinámica de orientalismo clásico. El continente oriental es visto por los westerosies como culturalmente inferior y decadente. Las Ciudades Libres y la Bahía de los Esclavos encarnan la corrupción y la barbarie, mientras la presencia de la magia refuerza el binomio Occidente civilizatorio-racional y Oriente exótico-irracional.

Esta dinámica también se aplica a territorios lejanos como Sothoryos y el Ulthos, concebidos no ya como «otros« gobernables (como Essos), sino como espacios prepolíticos e inconcebibles, donde el ecosistema geobiológico anula la política, y el caos y el misticismo se externaliza más allá del mapa del mundo conocido.

En conjunto, estos elementos expanden la dinámica clásica de seguridad desde la ficción. Asimismo, la geopolítica ya no se caracteriza por estrategias y cálculos de poder entre estados, sino que debe incorporar dimensiones ambientales, críticas sobre la construcción del «Otro», y el reconocimiento de que las fronteras más peligrosas no separan territorios, sino que dividen la atención humana entre lo urgentemente político y lo existencialmente importante.

➡️ Si quieres adentrarte en las Relaciones Internacionales y adquirir habilidades profesionales, te recomendamos los siguientes programas formativos: