Te explicamos en qué consisten los ataques de denegación de servicio, por qué los ciberdelincuentes utilizan esta técnica y sus tres grandes categorías, en virtud de la herramienta utilizada para atacar.

El ataque de denegación de servicio es el más utilizado a día de hoy por los ciberdelincuentes. Este consiste en sobrecargar una red o un servidor con solicitudes y datos y su finalidad es que dicho recurso informático no esté disponible para los usuarios.

Existen dos técnicas de ataque: la Denegación de servicio o DoS (Denial of Service) y la Denegación de servicio distribuido o DDoS (Destributed Denial of Service). En la primera técnica o DoS, existe una sola dirección IP desde donde se generan las peticiones masivas al servicio que se ataca. Por otro lado, en la técnica DDoS, las peticiones se general desde varias direcciones IP, se realizan al mismo tiempo y hacia un mismo objetivo.

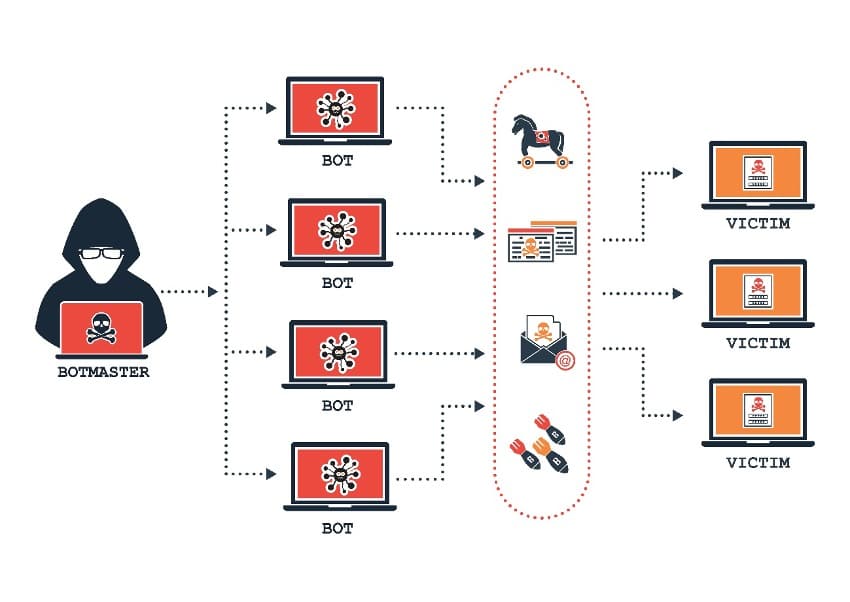

Para realizar esta última técnica, se infectan los ordenadores con un malware convirtiéndose éstos en bots o zombies que serán controlados por el ciberdelincuente. Este conjunto de ordenadores infectados tiene el nombre de Bonet o red Zombie.

Por qué los ciberdelincuentes utilizan estas tácticas y cuáles han sido los ataques más importantes

El objetivo es atacar páginas web, aplicaciones, API o redes de las empresas o infraestructuras impidiendo que puedan continuar con su actividad, lo que conlleva que, si es una web de venta de productos, no puedan vender, si dan un servicio, no puedan ofrecerlo, e incluso, en el caso de las infraestructuras, pueden ocurrir fallas importantes e incluso destrucción. Las finalidades pueden ser diversas, desde conseguir un impacto a nivel socioeconómico, como extorsionar a cambio de dinero, e incluso como hacktivismo con fines políticos o sociales.

El primer ataque conocido ocurrió en 1988, donde un estudiante llamado Robert Tappan Morris creó un gusano de Internet que causaría el primer ataque DDoS, pero la diferencia está en la intención, ya que no era un ataque malicioso, sino que quería saber cómo de grande era “Internet” contando los servidores conectados, para lo cual, el gusano copiaba la información que encontraba de forma ilimitada hasta que colapsó la red.

En el año 2000 se produjo el ataque más importante de denegación de servicios colapsando las webs de Yahoo!, Amazon, eBay, Dell, CNN y otros. Fue realizado por un adolescente llamado Michel Calce, el cual sólo quería reconocimiento. Su ataque lo realizó infectando los equipos de las redes universitarias, desde los cuales se generaron tantas peticiones que cayeron las redes más importantes de la época.

Al año siguiente, se creó un gusano llamado Code Red que aprovechaba una vulnerabilidad de Microsoft que tenían aquellos ordenadores que no habían sido actualizados, eliminando toda la información que contenía la red y sustituyéndolo por un mensaje grabado por los ciberdelincuentes. Este gusano actuaba de manera “inteligente” ya que utilizaba los servidores infectados por él para lanzar nuevos ataques DDoS, llegando incluso a atacar los servidores de la Casa Blanca.

Otro gusano que aprovechó los equipos desactualizados fue el SQL Slammer, en 2003, e infectó miles de servidores en sólo 15 minutos, dejando a todo Corea del Sur sin internet y sin comunicación móvil durante horas, y en EEUU dejó sin servicio a los cajeros automáticos de Bank of America y sin electricidad a 50 millones de personas.

En 2016 quedó sin servicio la mayor parte de internet debido al botnet Mirai, que atacó al servidor más importante de DNS, llamado DynDNS, cuya función era convertir el nombre del dominio en una dirección IP. El ataque se produjo aprovechando la poca protección que tienen las direcciones IP de los dispositivos IoT. Cayeron Twitter, Pinterest, Reddit, Github, Etsy, Tumblr, Spotify, PayPal, Verizon, Comcast y la red de PlayStation.

Tipos de ataques de denegación de servicios

Los podemos clasificar en tres grandes categorías, en virtud de la herramienta utilizada para atacar: ataques volumétricos, ataques de protocolo y ataques a la capa de aplicación.

Los ataques volumétricos o o de volumen, también llamados “inundaciones”, consisten en saturar el ancho de banda del objetivo, enviando gran cantidad de tráfico a través de la red mediante los robots o botnets, impidiendo el flujo del tráfico. Dentro de esta categoría encontramos tres ataques más habituales:

- Amplificación de DNS (Domain Name System), donde los ciberdelincuentes falsifican la dirección IP del objetivo y envían gran cantidad de solicitudes para que los servidores DNS respondan, colapsando, ya que se aprovechan de la funcionalidad de los solucionadores de DNS, que intenta resolver el conflicto con la IP falsa.

- Inundación UDP (User Datagram Protocol), donde los atacantes envían una gran cantidad de paquetes UDP al objetivo para sobrecargar su capacidad de procesar la información y responder. UDP es un protocolo estándar de comunicación a través de redes IP que necesitan menos validación y comprobación de errores.

- Inundación ICMP (Internet Control Message Protocol), también llamado inundación de Ping, es un protocolo de la capa de Internet que utilizan los dispositivos de red para comunicarse, y el ataque es provocado al sobrecargar el dispositivo objetivo con paquetes de solicitud de eco ICMP.

Los ataques de protocolo son aquellos que consumen y agotan los recursos reales de los servidores y equipamiento intermedio como firewalls, realizando solicitudes maliciosas que vulneran las comunicaciones del protocolo. Los más conocidos son las inundaciones Synchronize (SYN), los ataques Smurf y el Ping of Death.

- Inundación SYN es aquel donde los ciberdelincuentes utilizan un cliente infectado a partir del cual envían un gran volumen de paquetes SYN que no pueden ser confirmados, quedando el servidor a la espera de respuesta de todas las conexiones incompletas y termina sin capacidad de aceptar conexiones nuevas.

- Los ataques Smurf son aquellos donde los atacantes transmiten un gran número de paquetes ICMP desde la IP falsificada del objetivo del ataque hacia una red de ordenadores a través de una dirección IP de difusión. Si hay muchos dispositivos en red, el tráfico se inunda de respuestas.

- El Ping of Death lo utilizan para enviar un paquete de gran tamaño, superior al máximo permitido, lo que provoca la caída del servidor donde se dirige el ataque.

Y, por último, nos encontramos con los ataques a la capa de aplicación (o capa 7) cuyo objetivo es que el servidor web caiga con solicitudes aparentemente legítimas, además es un ataque muy fácil de realizar y difícil de parar, por lo que suele ir dirigido a aplicaciones concretas. Los ataques más habituales en esta categoría son la inundación HTTP (Hypertext Transfer Protocol) y el Low-and-Slow.

En el primero consiste en provocar un efecto similar al de refrescar constantemente un buscador web en muchos ordenadores de manera simultánea, lo que inunda el servidor. Y en el ataque Low-and-Slow, los ciberatacantes utilizan poco ancho de banda y generan un tráfico difícil de detectar, realizando solicitudes lentas, para que los usuarios no puedan acceder al servicio.