Pegasus es un software espía que permite obtener información de dispositivos móviles. Aunque su uso está creando mucho revuelo a nivel político, la realidad es que es relativamente fácil simular haber sido espiado con este software. Te explicamos cómo se crean falsos positivos.

La primera noticia de Pegasus en España fue en 2020, cuando se conoció que el móvil del que era presidente del Parlament de Cataluña, Roger Torrent, tenía este software espía desde 2019. Según Citizen Lab, hay un listado de representantes de la sociedad civil atacados por Pegasus mediante una vulnerabilidad de WhatsApp.

Este malware espía teléfonos móviles, escuchando conversaciones, leyendo mensajes, accediendo al disco duro, puede hacer capturas de pantalla, usar la cámara, escuchar por el micrófono, etc.

Citizen Lab y Lookout investigaban nuevos fallos de sistema de iOS y Android en 2016, cuando detectaron por primera vez la presencia de Pegasus. Aprovechaba estas brechas de seguridad de WhatsApp y Facebook para entrar en los dispositivos e instalarse, aunque también se ha visto que puede entrar vía SMS o llamadas.

Cómo detectar un positivo del software Pegasus

Según The Hack Patrol, Amnesty International Security Lab publicó una herramienta que busca indicadores de compromiso (IOC) en dispositivos iOS y Android, recopilando rastros forenses del malware Pegasus, llamado Mobile Verification ToolKit (MVT).

Los indicadores de compromiso o IoC son datos que surgen de una actividad que se produce dentro de nuestro sistema y que aporta información sobre el comportamiento, característica o descripción de una amenaza, es decir, es una evidencia que confirma si nuestro equipo tiene malware, y que utilizan las compañías de seguridad para desarrollar perfiles y así poder encontrar la solución a cada malware, ya que no todos los antimalware pueden servir.

Como ejemplos de IoC nos podemos encontrar el nombre de un archivo, o de un proceso, una URL o una IP, un comportamiento anómalo en el tráfico web, etc.

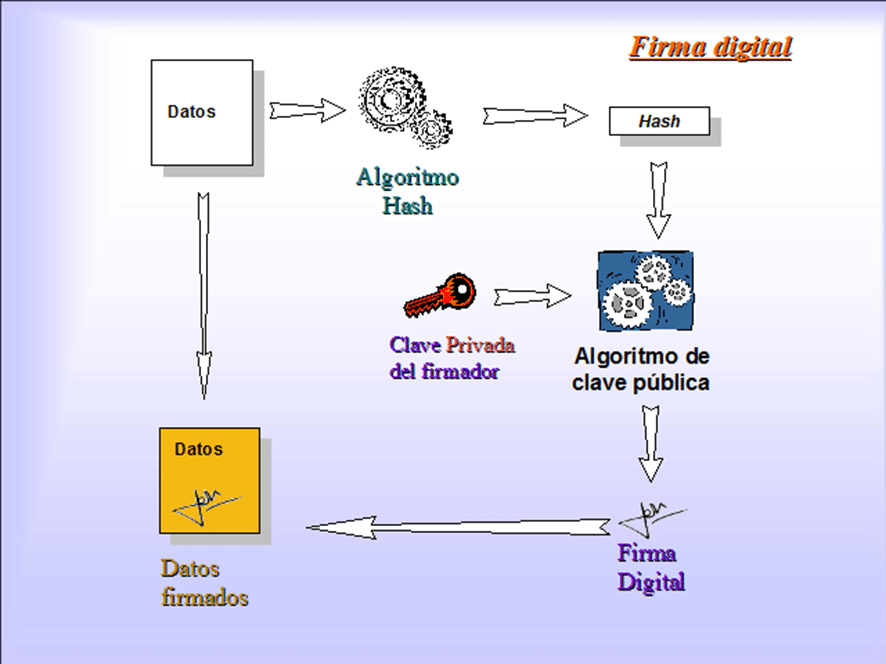

Para localizar estos IoC se realizan análisis de una muestra del malware (esto es también un IoC), y por cada muestra se genera un identificador único mediante algoritmos de hashing (mapea un conjunto grande de datos de tamaño variable, llamados claves, en pequeños conjuntos de datos de longitud fija).

Esta herramienta, MTV, busca indicios de malware en la copia de seguridad, revisando los SMS que tengan dominios en la lista negra, o dentro del historial del navegador, también revisa aquellos procesos modificados, la aparición de nuevos archivos o el uso modificado en la base de datos de uso de datos de procesos, y todo ello visto desde una línea temporal.

Los falsos positivos de Pegasus: un problema probatorio

Como suele ocurrir en el contexto del ciberespacio, no siempre es posible determinar la autoría u origen de una ciberamenaza y no será menos para Pegasus.

Cualquier dispositivo puede simular haber sido víctima de este software espía en su teléfono, con el objetivo de crear un “falso positivo” de Pegasus, ya sea con motivaciones políticas, legales o de cualquier otro tipo. Crear el falso positivo es más fácil delo que parece:

- Generando una copia de seguridad

- Usando la herramienta MVT para verificar que no tenemos Pegasus

- Ejecutando un archivo llamado pegasus-false-positive

- Volviendo a usar MVT con la copia de seguridad modificada por dicho archivo

- Obteniendo como resultado: Positivo en Pegasus.

Para que no haya ningún problema, la copia de seguridad debería ser copiada y guardada en un lugar seguro, en el caso de necesitar restaurar el dispositivo.

Es por esto, que es posible “falsear” el resultado dado por dicha herramienta, manipulando la copia de seguridad que se utiliza. Esto es, se toma la copia de seguridad y se colocan SMS o dominios en el historial que parezcan sospechosos, o cualquiera de las otras evidencias. Una vez pasada la herramienta MVT, parecerá que el propietario del dispositivo está “infectado” por Pegasus.

¿Es posible probar un positivo de Pegasus a nivel judicial?

La conclusión del grupo The Hack Patrol, es que una copia de seguridad de nuestro dispositivo no es válida como prueba forense, porque es muy sencilla su creación y manipulación.

Cabe destacar que no hay evidencias de que nadie la haya usado de manera formal, aunque si se está probando su eficacia. Este programa modifica el resultado de la herramienta de Amnistía Internacional, insertando falsas evidencias en la copia de seguridad.

Por tanto, a efectos legales, esta copia de seguridad no sería válida como prueba en un procedimiento judicial con garantías procesales ya que podría tratarse de un falso positivo de Pegasus.

[…] Este artículo ha sido originalmente publicado por María José Cárdenas en lisanews […]