Hoy viernes 20 de mayo, Europol ha emitido un comunicado respecto a la jornada de acción de remisión a gran escala contra los contenidos de audio terroristas y extremistas en línea en la que participaron el Centro Europeo de Lucha contra el Terrorismo (ECTC) de Europol y seis países.

Según Europol, la investigación se desarrolló entre el 5 y el 13 de mayo en colaboración con la empresa de entretenimiento musical SoundCloud, los países participantes y la Unidad de Referencia de Internet de la Unión Europea (EU-IRU) quienes detectaron y ayudaron a la empresa a rastrear la propaganda yihadista, terrorista de derechas y de extrema violencia cargada ilegalmente.

Desde la organización se señalaron 1100 perfiles y archivos de audio de SoundCloud considerados ilegales. La plataforma digital los retiró alegando que violaban sus términos y condiciones.

Entre los contenidos intervenidos por Europol y la compañía se encontraron cánticos yihadistas en varios idiomas, así como fragmentos de audio que promovían grupos violentos y de extrema derecha. Algunos de estos materiales ya habían acumulado varios miles de visitas y secuencias de audio.

La acción fue puesta en marcha por la Oficina Federal de Policía Criminal de Alemania (Bundeskriminalamt) y la IRU de la UE, con la participación de las autoridades policiales de Dinamarca, Hungría, Portugal, España y el Reino Unido.

Esta jornada forma parte de una asociación público-privada en curso entre SoundCloud, los organismos encargados de la aplicación de la ley y Europol, cuyo objetivo es hacer frente al abuso terrorista de Internet, prevenir la radicalización en línea y salvaguardar los derechos fundamentales.

Nasheeds, canciones tradicionales utilizadas por los yihadistas

El terrorismo yihadista supone un gran reto de seguridad para todo el mundo, que continúa presionando a la comunidad internacional, obligando a desarrollar nuevas estrategias para combatirlo. La adaptación y evolución de los medios de captación con fines terroristas es constante y muy efectiva, por lo que las plataformas digitales deben de poner especial atención en la publicación de contenidos de carga radical por parte de usuarios en sus páginas y aplicaciones.

Christian Moreno, experto de la Universidad Internacional de Valencia, advierte en un estudio sobre la relación y la influencia que tiene la música para la captación de terroristas. Esta música denominada Nasheed se compone de una voz seductora con sonidos asociados a la lucha, al no tener permitido usar instrumentos, por lo que se reproducen disparos o pisadas fuertes de fondo con el objetivo de transmitir el mensaje.

Estas canciones tienen un doble fin: hacer de propaganda y crear una narrativa común para el colectivo yihadista. En las letras los muyahidines, denominados como «los que luchan en la guerra santa», se presentan como “héroes del Islam”, incitando a la Yihad y a ser un mártir “por Alláh».

Podemos encontrar estrofas como: «Oh soldados de la verdad, vamos. Repetid la melodía de la resistencia. Una luz ha iluminado Sham, así que reunid a todos los soldados; el ISIS se ha establecido, así que eliminad todas las fronteras. Dondequiera que nuestra guerra continúe, los rabinos judíos son humillados. Romped las cruces y destruid el linaje de los nietos de los monos. El estado de Tawhid (unicidad de Dios) permanecerá a pesar de las mentiras de las personas llenas de odio».

El experto describe la música como el empleo de rimas sencillas basadas en la poesía árabe, Zétel “son de fácil creación y cualquiera con algo de nociones musicales las puede componer, ayudándose de un ordenador doméstico”.

El nasheed más conocido es “mi nación, ya está aquí el amanecer”, considerado himno del ISIS. Sin embargo, también advierte, estas melodías no solo son publicadas en árabe, sino que también hay versiones en inglés o francés, entre otros idiomas, para hacer efecto llamada y campaña sobre la lucha en Siria, así como para utilizarlas en sus videos y videojuegos.

El uso de internet permite la propagación de apología al yihadismo traspasando todo tipo de fronteras, véase en el caso de los numerosos archivos eliminados en SoundCloud en colaboración con Europol, en el que se han eliminado estos nasheeds propagandísticos yihadista.

A pesar de seguir la tradición poesía árabe, al respetar la ausencia de instrumentos por ejemplo, a diferencia de esta, el Nasheed hace apología del yihadismo, llamando a la lucha contra el enemigo, narrando victorias en el campo de batalla… se puede hacer incluso una distinción entre categorías de himnos, encontrando los dedicados a la batalla, de glorificación al martirio, los de luto y los de alabanza.

De la misma forma que no todos musulmanes son yihadistas, no todos los nasheeds hacen apología al terrorismo islámico. Los Nasheed tradicionales son muy populares en el mundo musulmán, constituye un género musical con sus variaciones correspondientes. Según la rama religiosa se utilizan instrumentos o no e incluso se puede utilizar en ceremonias como bodas.

A diferencia del Nasheed propagandístico y violento, este habla de creencias, historia religiosa, tradición con letras basadas en la fe musulmana y adorando a Alláh: “Dios, al admirar la belleza de la naturaleza… deslumbrado estoy sabiendo que todo te llama… Tú mostraste tu Misericordia sobre nosotros, tu llenas nuestros vestidos con tus bendiciones ¿quién escucha nuestras súplicas y nos da ayuda en nuestros momentos de necesidad? Dios”.

La lucha contra el yihadismo en la Unión Europea

El uso de Internet y de las redes sociales por parte de los terroristas ha aumentado enormemente en los últimos años. Los grupos yihadistas, en particular, han demostrado un sofisticado conocimiento del funcionamiento de las redes sociales y han lanzado campañas bien organizadas y concertadas en los medios para reclutar seguidores y promover o glorificar actos de terrorismo y extremismo violento.

Además, con el acceso en línea a las redes sociales, la propaganda se vuelve mucho más accesible y fácil de difundir. Este método les permite retransmitir en directo a todo el mundo y difundir vídeos de sus acciones, como las perturbadoras imágenes que se difundieron en 2018 de hombres y mujeres secuestrados en Siria junto a su posterior ejecución. Esta grabación fue colgada en la red social Twitter y conmocionó a la comunidad internacional

El ISIS ha sido una de las organizaciones que más uso de internet ha hecho, recurriendo especialmente a Twitter, registrando desde 2017 miles de cuentas de miembros de la organización terrorista, e incluso a pesar de que en 2018 entrara en declive, no dejó de utilizar este medio.

El avance de las estrategias de los grupos terroristas es tal que, se aprovecharon de un fallo de seguridad en la red social para secuestrar cuentas inactivas de usuarios corrientes, para así poder seguir utilizando Twitter escondidos bajo su nombre y difundiendo contenido radical. Twitter tomó medidas de cancelación y prevención en el momento en el que detectaron la infracción.

Las redes sociales son un elemento esencial para la captación de adeptos para la yihad, que se sirve de un espacio abierto en el que puede acceder a los objetivos que se encuentran online. Facebook, Twitter o Instagram son aquellas en las que alcanzan a los jóvenes en occidente, haciéndoles llegar vídeos, e imágenes directamente adaptadas a un grupo determinado o sujetos individuales que defienden posiciones antioccidentales o antisemitas.

Es por ello que la Unión Europea, como respuesta al gran problema que enfrenta, creó la Unidad de Remisión a Internet (URI) en 2015. Esta comisión sirve como apoyo a las autoridades competentes de la UE proporcionando análisis estratégicos y operativos; señalándoles los contenidos terroristas e islamistas violentos online; Detectando y solicitando la retirada de los contenidos de Internet utilizados por las redes de tráfico ilícito para atraer a los migrantes y refugiados; y realizando y apoyando rápidamente el proceso de remisión, en estrecha colaboración con el sector.

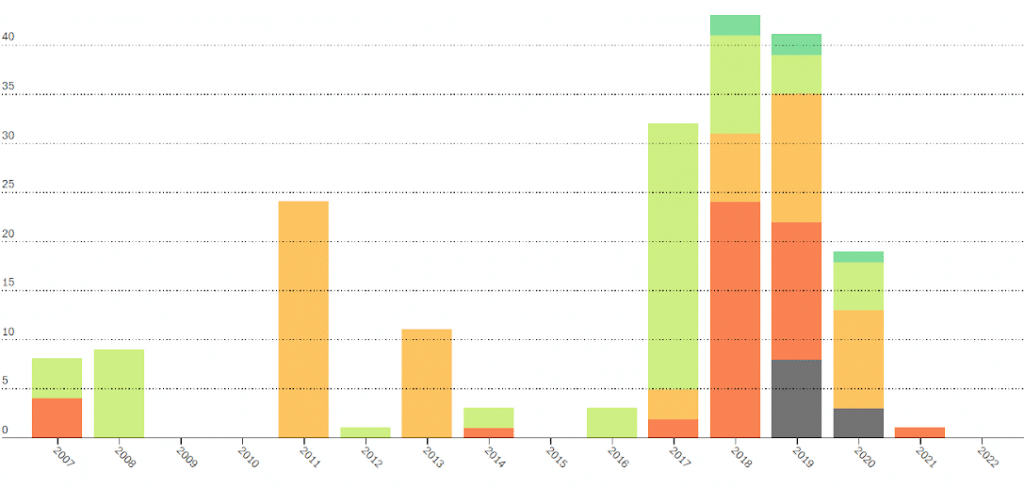

Además, presta apoyo al Centro Europeo de Tráfico de Migrantes (EMSC) de Europol señalando los contenidos de Internet utilizados por los traficantes para ofrecer servicios de tráfico ilícito a migrantes y refugiados. Entre sus actividades se encuentra la evaluación de más de 25.453 artículos de contenido terrorista/extremista violento y más de 831 sobre inmigración ilegal, además del apoyo a más de 250 operaciones llevadas a cabo por miembros de la Unión Europea con el objetivo de paliar esta amenaza.

Entre otras acciones, ha llevado a cabo la emisión de informes estratégicos y temáticos que describen las tendencias y pautas de la propaganda terrorista o extremista violenta, así como la producción de análisis. También se encarga de producir análisis semanales de la propaganda yihadista y de las nuevas técnicas de difusión.

La vigilancia del contenido que se sube a las redes cada vez es más estricta, en tanto que el contenido que se puede subir de forma regular pasa por unos filtros antes de ser publicado, como se puede ver por ejemplo en Instagram, donde entre otras cosas no se puede compartir imágenes gráficas de prácticas sádicas o que inciten a la violencia.

Los métodos de las organizaciones internacionales que velan por nuestra seguridad se perfeccionan continuamente. Se ven presionados por la misma forma en la que evolucionan los grupos terroristas burlando estos vacíos de seguridad, o enmascarando su propaganda radical en canciones de la cultura islámica que poco defienden sus prácticas, lo que las hace más difícil de identificar para que sean eliminadas.