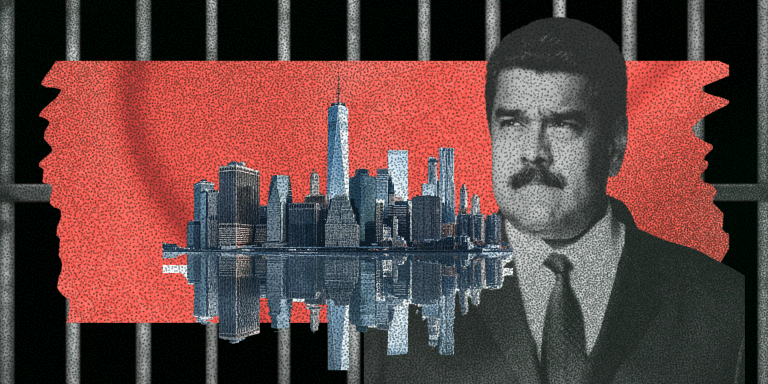

Narcoterrorismo, tráfico de cocaína y corrupción: todos los cargos federales contra Maduro en el Distrito Sur de Nueva York.

Durante la madrugada del 3 de enero de 2026, Nicolás Maduro Moros, quien gobernó Venezuela durante más de una década, fue capturado en una operación militar relámpago ejecutada por las fuerzas especiales estadounidenses en su residencia de Caracas.

➡️ Te puede interesar: Máster Profesional de Analista Internacional y Geopolítico

Lo que comenzó como una incursión quirúrgica coordinada por la Delta Force terminó con la detención y traslado forzado del expresidente a Nueva York, donde enfrenta un sistema judicial federal que podría sentenciarlo a prisión perpetua por una batería de cargos federales relacionados con narcotráfico, terrorismo y corrupción.

La comparecencia de Maduro ante un juez federal el lunes 5 de enero de 2026 supone la culminación de una investigación que lleva más de seis años gestándose en los tribunales del Distrito Sur de Nueva York. Tras su detención inicial, Maduro y su esposa, Cilia Flores, permanecen recluidos en el Centro de Detención Metropolitano (MDC) de Brooklyn, una prisión federal de alta seguridad, a la espera de las audiencias que definirán su destino personal y también el futuro político y legal del régimen chavista.

Así capturó la Delta Force a Maduro

La madrugada del sábado 3 de enero, alrededor de las 02:00 horas locales, fuerzas especiales estadounidenses iniciaron lo que sería conocido como la Operación Absolute Resolve (Resolución Absoluta). Esta operación no fue impulsiva ni espontánea, ya que representaba meses de planificación estratégica, despliegues militares previos y una clara determinación del gobierno de Donald Trump para capturar al líder venezolano.

El plan era tan audaz como complejo. Primero, aviones de combate estadounidenses realizaron ataques dirigidos contra la infraestructura de comunicaciones venezolana, deshabilitando los sistemas que permitían a los generales del país coordinar sus fuerzas. De manera simultánea, se destruyeron radares y sistemas de defensa aérea para crear un corredor de penetración que permitiera el acceso de helicópteros estadounidenses al espacio aéreo de Caracas sin resistencia significativa.

La fase terrestre de esta operación fue ejecutada por la Delta Force, oficialmente conocida como el Primer Destacamento Operacional de las Fuerzas Especiales Delta (1st SFOD-D). Esta no es una unidad ordinaria, sino que se trata de uno de los equipos de operaciones especiales más secretos y efectivos del mundo, responsable históricamente de misiones de alto riesgo como el rescate de rehenes, operaciones antiterroristas y captura de objetivos estratégicos.

➡️ Te puede interesar: Máster Profesional de Analista de Inteligencia

Esta unidad de élite cuenta con una trayectoria que incluye algunas de las operaciones más significativas de la historia militar reciente. En 2003, fue la Delta Force la responsable de localizar y capturar al dictador iraquí Saddam Hussein. Décadas atrás, participó en la búsqueda del narcotraficante colombiano Pablo Escobar. Su participación en la captura de Maduro posiciona este evento como uno de los más importantes en los que ha intervenido fuera de regiones de conflicto tradicionales como Oriente Medio.

Los comandos de la Delta Force, formados por soldados de élite sometidos a entrenamientos extremos, asaltaron la residencia de Maduro en la oscuridad. Derribaron puertas blindadas y superaron a una guardia reforzada por petorianos y guardaespaldas cubanos, quienes habían incrementado las medidas de seguridad ante la amenaza de una posible operación estadounidense. Según el relato del presidente Trump, Maduro intentó buscar refugio con su esposa en un lugar protegido, pero ambos fueron capturados antes de poder cerrar «una puerta muy pesada».

El despliegue previo y la presión militar

Esta operación relámpago estuvo precedida de meses de presión militar. En agosto de 2025, Estados Unidos desplegó una fuerza anfibia compuesta por tres buques principales y tres destructores frente a las costas venezolanas, llevando a bordo aproximadamente 4.500 efectivos, incluyendo más de 2.000 marines. Este despliegue fue acompañado de una serie de ataques contra presuntas narcolanchas en aguas caribeñas, generando un clima de tensión constante en la región.

Según funcionarios estadounidenses, Washington le ofreció a Maduro la opción de rendirse voluntariamente una semana antes de la operación. Al rechazar esta alternativa, Trump ordenó la operación a gran escala que resultaría en su captura. La operación fue ejecutada sin bajas estadounidenses y con una precisión quirúrgica que sorprendió al mundo entero.

Los cargos federales que enfrenta Maduro

Antes de detallar los cargos específicos contra Maduro, es fundamental comprender qué significa «narcoterrorismo» en el contexto de la legislación federal estadounidense. Según la definición de la Drug Enforcement Administration (DEA), el narcoterrorismo es «un subconjunto del terrorismo en el que grupos terroristas, o individuos asociados, participan directa o indirectamente en el cultivo, fabricación, transporte o distribución de sustancias controladas y del dinero derivado de estas actividades».

➡️ Te puede interesar: Curso de Experto en Análisis e Investigación del Narcoterrorismo

Esta categorización legal es significativa porque permite a los fiscales estadounidenses vincular el narcotráfico con actividades terroristas, ampliando enormemente el alcance de los cargos y las penas potenciales. En el caso de Maduro, la fiscalía argumenta que utilizó los recursos del Estado venezolano como plataforma de protección y logística para distribuir cocaína hacia Estados Unidos, configurando un delito que combina la empresa criminal con la violencia sistemática.

La acusación presentada por la Fiscalía del Distrito Sur de Nueva York imputa a Maduro de cuatro cargos federales principales:

- Conspiración de narcoterrorismo: este es el cargo más grave. Implica que Maduro participó en una conspiración para usar estructuras armadas y violencia como mecanismo para facilitar el tráfico de drogas. La fiscalía sostiene que transformó el Estado venezolano en una organización criminal dedicada a «inundar» Estados Unidos con cocaína como arma de desestabilización. Este cargo conlleva una pena mínima obligatoria de 20 años de prisión.

- Conspiración para la importación de cocaína: la acusación específica de que Maduro participó en negociaciones directas para asegurar envíos de varias toneladas de cocaína desde las FARC colombianas a cambio de dinero y armas para grupos guerrilleros. De acuerdo con estimaciones citadas en la acusación, entre 200 y 250 toneladas de cocaína transitaban anualmente por territorio venezolano hacia Estados Unidos durante su gobierno.

- Posesión de ametralladoras y dispositivos destructivos: este cargo se refiere a la supuesta posesión y control de armas de fuego automáticas y explosivos en apoyo de actividades criminales. La fiscalía argumenta que Maduro utilizó estas armas para proteger laboratorios de procesamiento de droga en zonas fronterizas y para imponer el control sobre las operaciones criminales.

- Conspiración para poseer ametralladoras y dispositivos destructivos en apoyo de actividades criminales: similar al cargo anterior pero enfatizando el aspecto conspirativo, este cargo establece que Maduro no actuó en solitario, sino como parte de una estructura criminal organizada que coordinaba el uso de armamento para facilitar el narcotráfico.

El Cártel de los Soles: la supuesta organización criminal

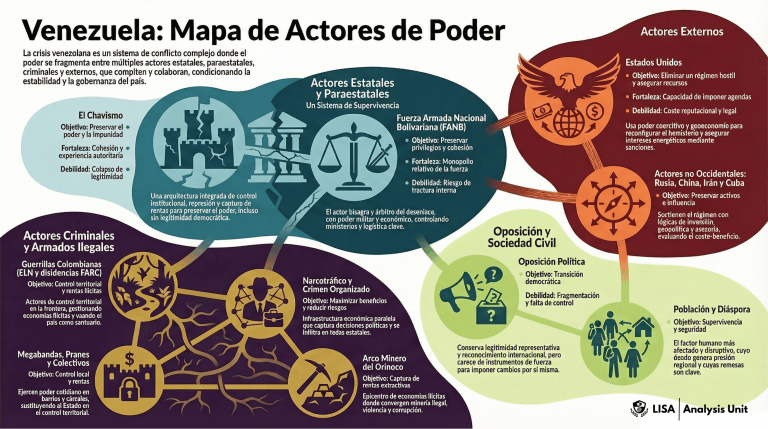

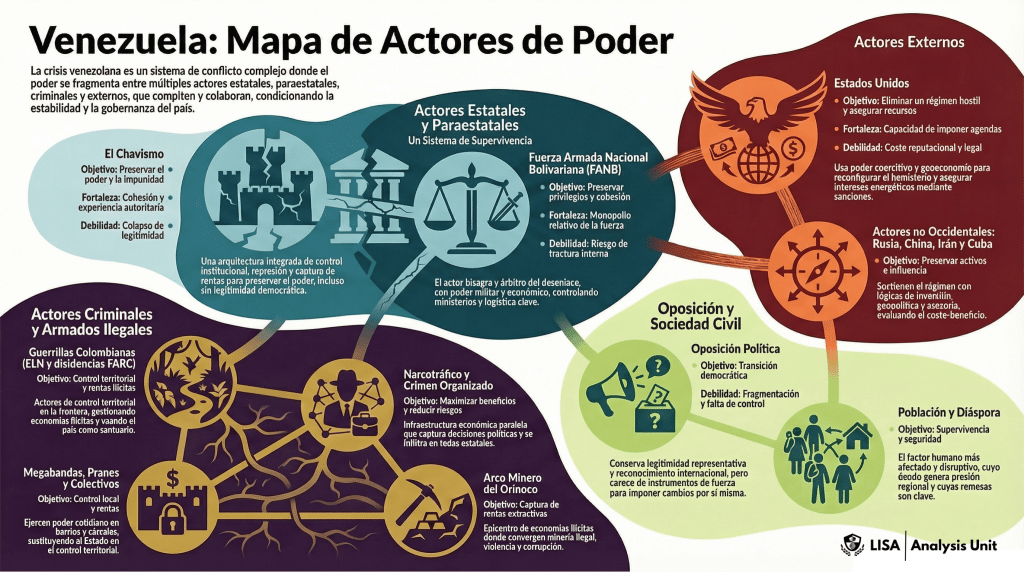

Central a la acusación está el concepto del Cártel de los Soles, una denominación que Estados Unidos utiliza para describir una presunta red criminal integrada por altos oficiales de las Fuerzas Armadas venezolanas y funcionarios políticos. El apodo alude irónicamente a los soles que lucen en los uniformes de los militares venezolanos.

Según la acusación, Maduro encabezó esta organización desde que asumió el poder en 2013, colaborando con carteles mexicanos como el de Sinaloa y los Zetas, grupos guerrilleros colombianos (FARC y ELN), y bandas criminales como el Tren de Aragua. La fiscalía argumenta que esta red no buscaba únicamente enriquecer a sus integrantes, sino también usar la cocaína como instrumento de política exterior para debilitar Estados Unidos.

Es importante explicar que la existencia y naturaleza del Cártel de los Soles está bajo debate incluso entre especialistas en narcotráfico. Mientras que Estados Unidos lo describe como una organización jerárquica y monolítica, algunos analistas lo caracterizan como una red descentralizada de corrupción sin una estructura centralizada única.

Penas potenciales: la gravedad de los cargos

Las penas contempladas en la legislación federal estadounidense para estos delitos son severísimas. Un cargo de narcoterrorismo solamente conlleva una pena mínima obligatoria de 20 años de cárcel federal. Sin embargo, cuando se acumulan múltiples cargos y se demuestra la participación en una empresa criminal continuada, las sentencias pueden extenderse a cadena perpetua (prisión de por vida).

➡️ Te puede interesar: Curso de Experto en Estados Unidos

En casos anteriores de narcotraficantes de alto rango juzgados en el Distrito Sur de Nueva York, las sentencias han alcanzado décadas de encarcelamiento. Dado que Maduro podría enfrentar varias cadenas perpetuas consecutivas, existe una posibilidad realista de que sea condenado a pasar el resto de su vida en prisión federal estadounidense.

Las alianzas criminales: cárteles mexicanos y guerrillas colombianas

La acusación contra Maduro no lo retrata como un narcotraficante aislado, sino como parte de una red internacional de tráfico de drogas de alcance continental. Según los documentos judiciales, el gobierno venezolano bajo Maduro estableció alianzas estratégicas con:

- Carteles mexicanos: el Cartel de Sinaloa y los Zetas recibieron apoyo material, recursos tecnológicos y bienes de Venezuela.

- Guerrillas colombianas: las FARC (Fuerzas Armadas Revolucionarias de Colombia) y el ELN (Ejército de Liberación Nacional) colaboraban suministrando cocaína.

- Bandas criminales venezolanas: el Tren de Aragua, dirigido por Héctor Rusthenford Guerrero Flores (conocido como «el Niño Guerrero»), actuaba como brazo logístico.

La logística del tráfico: pasaportes diplomáticos y rutas protegidas

Lo que distingue a la acusación contra Maduro de otros casos de narcotráfico es la alegación de que utilizó los recursos estatales para facilitar el tráfico. La fiscalía sostiene que:

- Se utilizaban pasaportes diplomáticos para transportar dinero y drogas.

- Los aeropuertos controlados por autoridades venezolanas servían como puntos de tránsito.

- Las rutas marítimas estaban protegidas por fuerzas de la Guardia Nacional Bolivariana.

Este nivel de integración entre el aparato estatal y las operaciones criminales es lo que permite a los fiscales argumentar que Maduro no fue simplemente un funcionario corrupto que toleraba el narcotráfico, sino el arquitecto de un sistema estatal de tráfico de drogas.

El proceso judicial: qué esperar en Nueva York

La comparecencia de Maduro ante el juez federal Alvin K. Hellerstein en Manhattan el 5 de enero de 2026 marca el inicio de un proceso que promete ser largo y complejo. En esta audiencia inicial, el juez notificará formalmente a Maduro de los cargos, garantizará su acceso a la defensa legal y establecerá las pautas procedimentales iniciales.

➡️ Te puede interesar: Curso de Derecho Internacional Humanitario

Un punto crítico será la determinación de si Maduro permanecerá en detención preventiva o si podrá ser liberado bajo fianza. Dada la gravedad de los cargos y la naturaleza del acusado, es altamente probable que los fiscales soliciten mantenerlo encarcelado durante el proceso.

El desafío probatorio y la evidencia de autoridades cooperantes

La fiscalía ha anunciado que presentará una «cantidad abrumadora de pruebas». Esto incluye testimonios de exaltos cargos del régimen que se encuentran bajo el programa de protección de testigos estadounidense. Nombres como Hugo Carvajal y Clíver Alcalá (ambos exmiembros de la jerarquía militar venezolana que ya se han declarado culpables de narcotráfico) se espera que testifiquen contra Maduro.

Además de testimonios, la fiscalía presentará:

- Interceptaciones telefónicas que documentan conversaciones sobre tráfico de drogas.

- Registros financieros detallados que muestran flujos de dinero desde operaciones de narcotráfico.

- Datos satelitales que documentan movimientos coordinados de droga y armas.

La estrategia legal: Ley RICO y empresa criminal

Un aspecto particularmente importante es que los fiscales planean utilizar la Ley de Organizaciones Corruptas e Influenciadas por el Crimen Organizado (RICO). Esta ley permite tratar al gobierno venezolano como si fuera una empresa criminal, facilitando la imputación de delitos cometidos por subordinados directamente al liderazgo máximo de la organización, en este caso, Maduro.

Esto significa que la fiscalía no necesita demostrar que Maduro realizó personalmente cada acto de tráfico de drogas. En cambio, solo debe probar que fue el líder de una organización que cometió estos delitos en su nombre.

Por qué Nueva York como sede judicial

La pregunta legal que muchos se hacen es: ¿cómo pueden tribunales estadounidenses juzgar delitos cometidos en Venezuela? La respuesta está en que los cargos alegan que el narcotráfico tenía como destino directo el territorio estadounidense. La ley federal permite que tribunales estadounidenses procesen delitos cometidos fuera de sus fronteras si tienen un impacto directo en suelo nacional.

➡️ Te puede interesar: Curso de Analista de Conflictos Geopolíticos

El Distrito Sur de Nueva York es particularmente apropiado para este caso. Este tribunal ha manejado algunos de los casos más complejos de narcotráfico internacional, crimen organizado y terrorismo de las últimas décadas.

Implicaciones políticas y constitucionales

Un argumento que Maduro podría invocar es que, como ex jefe de Estado, goza de ciertas inmunidades bajo el derecho internacional. Sin embargo, Washington ha dejado clara su posición de que cualquier protección asociada a ese cargo quedó anulada tras su salida forzada del poder.

Esta es una posición controvertida desde una perspectiva internacional, ya que establece un precedente peligroso para cómo se trata a líderes depuestos. No obstante, la gravedad de los cargos podría justificar cualquier excepción a las inmunidades tradicionales.

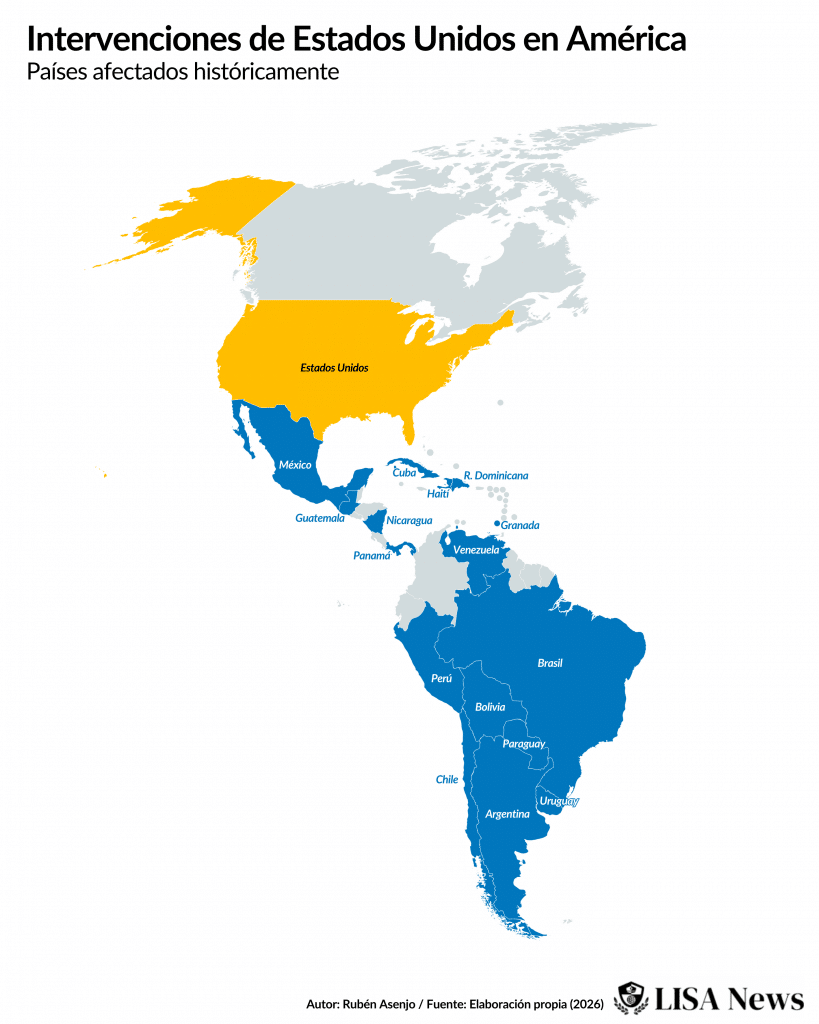

No obstante, la captura de Maduro representa un cambio cualitativo en la estrategia estadounidense hacia Venezuela. Hasta ahora, Washington había optado por sanciones económicas e aislamiento diplomático. Esta operación militar directa, seguida de un enjuiciamiento federal, marca la transición hacia la «vía penal» como instrumento de política exterior.

No obstante, este comportamiento podría estar asociado a la aplicación de lo que podría caracterizarse como una «nueva Doctrina Monroe», en la que Estados Unidos se arroga la autoridad de capturar y juzgar a líderes latinoamericanos que considera amenazas a su seguridad nacional.

Un proceso que durará tiempo

El viaje de Nicolás Maduro a través del sistema judicial estadounidense apenas comienza. Las causas por narcotráfico internacional de esta magnitud se prolongan típicamente durante años, con audiencias preliminares, disputas sobre admisibilidad de pruebas, y eventuales negociaciones.

Lo que está claro es que, independientemente del resultado final del juicio, el régimen chavista nunca será el mismo. La captura de su líder máximo, la exposición de las conexiones criminales de su círculo cercano, y la posibilidad de condenas de cadena perpetua representan un colapso sin precedentes de la estructura política que gobernó Venezuela durante décadas.

➡️ Te puede interesar: Curso de Experto Internacional en Protección de Civiles

Para la región latinoamericana, el juicio de Maduro en Nueva York también plantea preguntas incómodas sobre su soberanía, jurisdicción internacional, y los límites del poder estadounidense. Mientras que los tribunales federales estadounidenses preparan su acusación y las pruebas contra el expresidente, el mundo observa qué sucede cuando el derecho penal estadounidense cruza fronteras internacionales para juzgar a un mandatario caído.

El resultado de este juicio reescribirá tanto el legado personal de Nicolás Maduro, la historia política y legal de Venezuela y, en un sentido más amplio, las relaciones entre América Latina y Estados Unidos en la era de Trump 2.0.